Viss, kas jums jāzina, kad Mac ir inficēts ar jaunu sudraba zvirbuļu ļaunprātīgu programmatūru (08.17.25)

Ja domājat, ka jūsu Mac ir pasargāts no ļaunprātīgas programmatūras, padomājiet vēlreiz. Ļaunprātīgas programmatūras autori ir prasmīgi izmantojuši dažādu platformu, tostarp macOS, ievainojamības. Tas ir redzams iepriekšējās ļaundabīgo programmu infekcijās, kuru mērķis bija Mac, tostarp ļaunprogrammatūra Shlayer un ļaunprātīga programmatūra Top Results.

Kas ir Silver Sparrow macOS ļaunprātīga programmatūra? atklāja jaunu MacOS ļaunprātīgu programmatūru, kas visā pasaulē inficēja vairāk nekā 40 000 Mac. Šis jaunais drauds tiek nosaukts par Sudraba zvirbu. Saskaņā ar Malwarebytes teikto, ļaunprātīgā programmatūra ir izplatījusies 153 valstīs, ASV, Lielbritānijā, Kanādā, Francijā un Vācijā ir visaugstākā koncentrācija. Nav skaidrs, cik no šiem 40 000 ir M1 Mac datori, un mēs precīzi nezinām, kā izskatās izplatīšana.Pētnieki ir atzīmējuši, ka, kaut arī Sudraba zvirbulis rada pietiekami nopietnus draudus inficētajai ierīcei, tas neizraisa ļaunprātīgu rīcību, kas bieži tiek sagaidīta no parastās MacOS reklāmprogrammatūras. Tas padara ļaunprātīgu programmatūru vairāk mulsinošu, jo drošības ekspertiem nav ne mazākās nojausmas, kā to darīt.

Tomēr pētnieki pamanīja, ka ļaunprātīgā programmatūra joprojām ir gatava piegādāt ļaunprātīgu lietderīgo kravu jebkurā laikā. Izmeklējot, Silver Sparrow macOS ļaunprātīgas programmatūras celms nekad nav piegādājis ļaunprātīgu kravu inficētajām ierīcēm, taču viņi brīdināja skartos Mac lietotājus, ka tas joprojām rada ievērojamus riskus, neraugoties uz miera režīmu.

Lai gan pētnieki nav novērojuši, ka Sudraba zvirbulis piegādā papildu ļaunprātīgas kravas, M1 mikroshēmu saderība, globālā sasniedzamība, augsts infekcijas līmenis un darbības briedums padara Sudraba zvirbu par diezgan nopietnu draudu. Drošības eksperti arī atklāja, ka Mac ļaunprātīgā programmatūra ir saderīga gan ar Intel, gan ar Apple Silicon procesoriem.

Lūk, aptuvens laika grafiks par Silver Sparrow ļaunprogrammatūras attīstību:

- augusts 2020. gada 18. datums: izveidota ļaunprātīgas programmatūras 1. versijas (kas nav M1 versija) atzvanīšanas domēns api.mobiletraits [.] Com >

- 2020. gada 2. septembris: versija.json, kas redzams ļaunprātīgas programmatūras 2. versijas izpildes laikā, iesniegts VirusTotal

- 2020. gada 5. decembris: ļaunprātīgas programmatūras 2. versijas (M1 versija) atzvanīšanas domēns izveidoja api.specialattributes [.] com izveidots

- 2021. gada 22. janvāris: PKG faila 2. versija (kas satur bināru M1) iesniegta VirusTotal

- 2021. gada 26. janvāris: Sarkanais kanārijputniņš atklāj Sudraba zvirbuļa ļaundabīgās programmatūras 1. versiju

- 2021. gada 9. februāris: Sarkanais kanārijputniņš atklāj sudraba zvirbuļa ļaundabīgās programmatūras 2. versiju (M1 versija). Sudraba zvirbuļa ļaundabīgā programmatūra?

Drošības firma Red Canary atklāja jauno ļaunprātīgo programmatūru, kuras mērķis ir Mac datori, kas aprīkoti ar jaunajiem M1 procesoriem. Ļaunprātīgās programmatūras nosaukums ir Silver Sparrow, un komandu izpildei tiek izmantota MacOS Installer Javascript API. Lūk, kas jums jāzina.

Neviens nezina droši. Vienreiz Mac datorā Zvirbulis reizi stundā izveido savienojumu ar serveri. Drošības pētnieki ir nobažījušies, ka tā varētu gatavoties lielam uzbrukumam.

Drošības kompānija Red Canary uzskata, ka, lai gan Sudraba zvirbulis tagad vēl ir piegādājis ļaunprātīgu kravu, tas var radīt diezgan nopietnus draudus.

Ļaunprātīgā programmatūra ir kļuvusi ievērojama, jo tā darbojas ar Apple M1 mikroshēmu. Tas ne vienmēr norāda, ka noziedznieki mērķē tieši uz M1 Mac, drīzāk liecina, ka var būt inficēti gan M1 Mac, gan Intel Mac.

Ir zināms, ka inficētie datori reizi stundā sazinās ar serveri. , tāpēc tā var būt sava veida sagatavošanās lielam uzbrukumam.

Ļaunprātīga programmatūra komandu izpildei izmanto Mac OS Installer Javascript API.

Drošības uzņēmums līdz šim nav varējis noteikt, kā komandas noved pie kaut kā tālāk, un līdz ar to joprojām nav zināms, cik lielā mērā Sudraba zvirbulis rada draudus. Apsardzes uzņēmums tomēr uzskata, ka ļaunprātīgā programmatūra ir nopietna.

Apple pusē uzņēmums ir atsaucis sertifikātu, kas izmantots, lai parakstītu paketi, kas saistīta ar Silver Sparrow ļaunprogrammatūru.

Neskatoties uz Apple notāru dienestu, MacOS ļaunprātīgas programmatūras izstrādātāji ir veiksmīgi atlasījuši Apple produktus, tostarp tos, kas izmanto jaunāko ARM mikroshēmu, piemēram, MacBook Pro, MacBook Air un Mac Mini.

Apple apgalvo, ka tai ir “rūpniecības- vadošais ”lietotāju aizsardzības mehānisms ir ieviests, bet ļaunprātīgas programmatūras draudi turpina atjaunoties.

Patiešām, šķiet, ka draudu aktieri jau ir spēles priekšā un M1 mikroshēmās ir sākumstadijā. Tas notiek, neskatoties uz to, ka daudzi likumīgi izstrādātāji nav pārnesti savas lietojumprogrammas uz jauno platformu.

MacOS ļaunprogrammatūra Silver Sparrow piegādā bināros datorus Intel un ARM, izmanto AWS un Akamai CDN

Pētnieki paskaidroja Silver Sparrow darbības emuāra ziņā “Clipping Silver Sparrow's wings: MacOS ļaunprātīgas programmatūras izbraukšana pirms lidojuma”.

Jaunā ļaunprātīgā programmatūra pastāv divos bināros veidos: Mach-object formātā, kas paredzēts Intel x86_64 procesoriem un Mach-O. binārs, kas paredzēts M1 Mac datoriem.

MacOS ļaunprogrammatūra tiek instalēta, izmantojot Apple instalēšanas pakotnes ar nosaukumu “update.pkg” vai “updater.pkg”.

Arhīvos ir iekļauts JavaScript kods, kas darbojas pirms instalēšanas skripta izpildes, mudinot lietotāju atļaut programma “nosaka, vai programmatūru var instalēt.”

Ja lietotājs piekrīt, JavaScript kods instalē skriptu ar nosaukumu verx.sh. Instalēšanas procesa pārtraukšana šajā brīdī ir bezjēdzīga, jo sistēma jau ir inficēta, norāda Malwarebytes.

Pēc instalēšanas skripts katru stundu sazinās ar komandu un vadības serveri, pārbaudot, vai nav izpildāmas komandas vai bināros failus.

Komandu un vadības centrs darbojas Amazon Web Services (AWS) un Akamai satura piegādes tīklu (CDN) infrastruktūrā. Pētnieki teica, ka mākoņa infrastruktūras izmantošana apgrūtina vīrusa bloķēšanu.

Pārsteidzoši, ka pētnieki neatklāja galīgās kravas izvietošanu, tādējādi padarot ļaunprogrammatūras galveno mērķi noslēpumu.

Viņi atzīmēja, ka, iespējams, ļaunprātīgā programmatūra gaida noteiktu nosacījumu izpildi. Tāpat tas, iespējams, varētu atklāt drošības pētnieku uzraudzību, tādējādi izvairoties no ļaunprātīgas lietderīgās slodzes izvietošanas.

Veicot izpildi, Intel x86_64 bināros failos tiek drukāts “Hello World”, bet Mach-O bināros failos tiek parādīts “You did it ! ”

Pētnieki tos nosauca par„ blakus esošajiem bināriem ”, jo viņi neizrādīja ļaunprātīgu rīcību. Turklāt MacOS ļaunprātīgai programmatūrai ir mehānisms, kā sevi noņemt, papildinot tās slepenās iespējas.

Tomēr viņi atzīmēja, ka pašizņemšanas funkcija nekad netika izmantota nevienā no inficētajām ierīcēm. Ļaunprātīgā programmatūra meklē arī img URL, no kura tā tika lejupielādēta pēc instalēšanas. Viņi apgalvoja, ka ļaunprātīgas programmatūras izstrādātāji vēlas izsekot, kurš izplatīšanas kanāls ir visefektīvākais.

Pētnieki nevarēja saprast, kā tika piegādāta ļaunprātīga programmatūra, taču iespējamie izplatīšanas kanāli ietver viltus zibatmiņas atjauninājumus, pirātisku programmatūru, ļaunprātīgas reklāmas vai likumīgas lietotnes.

Kibernoziedznieki nosaka savu uzbrukumu noteikumus, un tas ir mums jāaizstāvas pret viņu taktiku, pat ja šī taktika nav pilnīgi skaidra. Tāda ir situācija ar Silver Sparrow - jaunatklāto ļaunprogrammatūru, kuras mērķis ir macOS. Pašlaik tas, šķiet, nedara pārāk šausmīgi daudz, bet tas var sniegt ieskatu taktikā, pret kuru mums vajadzētu aizstāvēties.

Sudraba zvirbuļa ļaunprogrammatūras tehniskās specifikācijas

Saskaņā ar pētnieku izmeklēšanu ir divas Silver Sparrow ļaunprātīgas programmatūras versijas, kas dēvētas par “1. versiju” un “2. versiju”. Faila nosaukums: updater.pkg (v1 instalēšanas pakotne)

- MD5: 30c9bc7d40454e501c358f77449071aa

2. ļaunprātīgas programmatūras versija

- Faila nosaukums: atjauninājums .pkg (v2 instalēšanas pakotne)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Papildus izmaiņām lejupielādes URL un skriptu komentāros, abām ļaunprātīgas programmatūras versijām bija tikai viena būtiska atšķirība. Pirmajā versijā tika izmantots Mach-O binārs, kas kompilēts tikai Intel x86_64 arhitektūrai, savukārt otrajā versijā bija Mach-O binārs, kas kompilēts gan Intel x86_64, gan M1 ARM64 arhitektūrām. Tas ir svarīgi, jo M1 ARM64 arhitektūra ir jauna, un jaunajai platformai ir atklāti ļoti nedaudzi draudi.

Šķiet, ka Mach-O apkopotie binārie faili neko nedara, tāpēc tos sauc par „skatītājiem” bināros failus. ”

Kā tiek izplatīts sudraba zvirbulis?Balstoties uz ziņojumiem, daudzi MacOS draudi tiek izplatīti, izmantojot ļaunprātīgas reklāmas, kā atsevišķus, pašpietiekamus instalētājus PKG vai DMG formā, maskējoties kā likumīgu lietojumprogrammu, piemēram, Adobe Flash Player, vai kā atjauninājumus. Tomēr šajā gadījumā uzbrucēji izplatīja ļaunprātīgo programmatūru divos atšķirīgos paketēs: updater.pkg un update.pkg. Abās versijās izpildīšanai tiek izmantotas vienas un tās pašas metodes, kas atšķiras tikai no blakus esošā binārā sastādīšanas.

Viena unikāla lieta par Silver Sparrow ir tā, ka tās instalēšanas pakotnes izmanto MacOS Installer JavaScript API, lai izpildītu aizdomīgas komandas. Kaut arī to dara arī kāda likumīga programmatūra, ļaunprogrammatūra to dara pirmo reizi. Šī ir novirze no uzvedības, kuru parasti novērojam ļaunprātīgos macOS instalētājos, kuri komandu izpildei parasti izmanto pirmsinstalēšanas vai pēcinstalēšanas skriptus. Pirmsinstalēšanas un pēcinstalēšanas gadījumos instalēšana ģenerē noteiktu telemetrijas modeli, kas izskatās šādi:

- Vecāku process: package_script_service

- Process: bash, zsh, sh, Python, vai cits tulks

- Komandrinda: satur priekšinstalēšanu vai pēcinstalēšanu

Šis telemetrijas modelis pats par sevi nav īpaši augstas precizitātes ļaunprātības rādītājs, jo pat likumīgā programmatūrā tiek izmantoti skripti, taču tas droši identificē instalētājus, kuri parasti izmanto pirmsinstalēšanas un pēcinstalēšanas skriptus. Sudraba zvirbulis atšķiras no tā, ko mēs sagaidām no ļaunprātīgiem macOS instalētājiem, iekļaujot JavaScript komandas pakotnes faila Distribution Definition XML failā. Tādējādi tiek iegūts atšķirīgs telemetrijas modelis:

- vecāku process: instalētājs

- process: bash

Tāpat kā pirmsinstalēšanas un pēcinstalēšanas skriptu gadījumā, arī šis telemetrijas modelis nav pietiekams, lai pats identificētu ļaunprātīgu rīcību. Pirmsinstalēšanas un pēcinstalēšanas skripti ietver komandrindas argumentus, kas piedāvā norādes par to, kas faktiski tiek izpildīts. Savukārt ļaunprātīgās JavaScript komandas darbojas, izmantojot likumīgu MacOS Installer procesu, un piedāvā ļoti mazu redzamību instalācijas pakotnes saturam vai tam, kā šī pakete izmanto JavaScript komandas.

Mēs zinām, ka ļaunprogrammatūra tika instalēts, izmantojot Apple instalēšanas pakotnes (.pkg failus) ar nosaukumu update.pkg vai updater.pkg. Tomēr mēs nezinām, kā šie faili tika piegādāti lietotājam.

Šie .pkg faili ietvēra JavaScript kodu tādā veidā, lai kods darbotos pašā sākumā, pirms instalēšana patiešām ir sākusies . Pēc tam lietotājam tiks jautāts, vai viņi vēlas ļaut programmai darboties, lai noteiktu programmatūras instalēšanas iespēju.

Silver Sparrow instalētājs saka lietotājam:

“Šajā paketē darbosies programma, lai noteiktu, vai programmatūru var instalēt.”

Tas nozīmē, ka, ja jūs noklikšķināt uz Turpināt, bet pēc tam labāk padomājat par to un aizverat instalēšanas programmu, būtu par vēlu. Jūs jau esat inficēts.

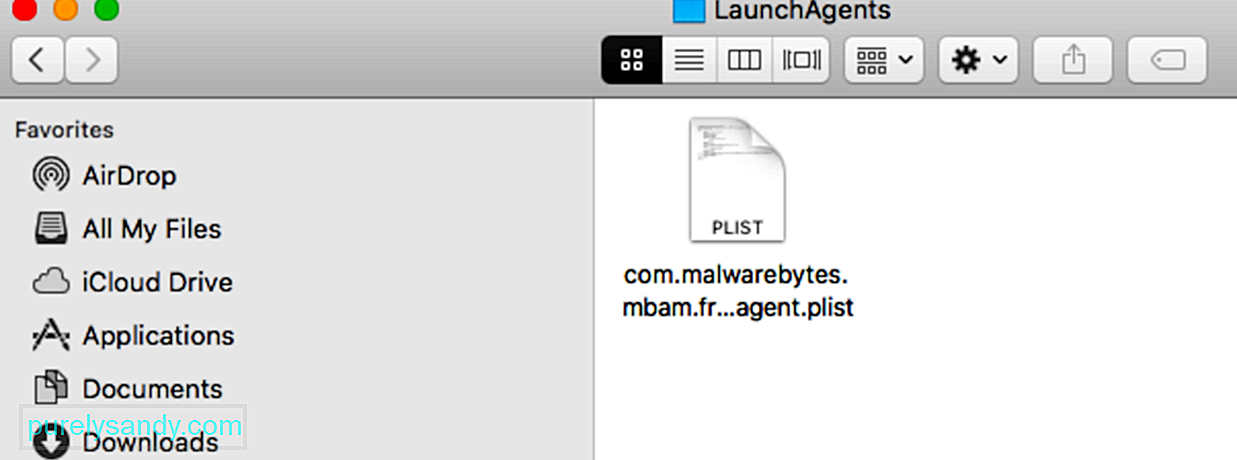

Vēl viena ļaunprātīgas darbības norāde bija PlistBuddy process, kas jūsu Mac datorā izveidoja LaunchAgent.

LaunchAgents nodrošina veidu, kā instruēt launchd, macOS inicializācijas sistēmu, periodiski vai automātiski izpildīt uzdevumus. Tos var ierakstīt jebkurš galapunkta lietotājs, taču tos parasti izpildīs arī kā lietotājus, kuri tos raksta.

Īpašumu sarakstus (plistus) var izveidot vairākos veidos MacOS, un dažreiz hakeri izmanto dažādas metodes, lai apmierinātu viņu vajadzības. Viens no šādiem veidiem ir caur iebūvēto rīku PlistBuddy, kas ļauj izveidot dažādus rekvizītu sarakstus galapunktā, ieskaitot LaunchAgents. Dažreiz hakeri vēršas pie PlistBuddy, lai izveidotu neatlaidību, un tas ļauj aizstāvjiem viegli pārbaudīt LaunchAgent saturu, izmantojot EDR, jo visas faila īpašības pirms rakstīšanas tiek parādītas komandrindā.

In Silver Sparrow's Gadījumā šīs ir komandas, kas raksta plist saturu:

- PlistBuddy -c “Add: Label string init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Pievienot: RunAtLoad bool true” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: StartInterval integer 3600” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Pievienot: ProgramArguments masīvs” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 0 string” / bin / sh ”” / / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 1 string -c” ~ /Library/Launchagents/init_verx.plist

LaunchAgent Plist XML būs līdzīgs šādam:

Iezīme

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[laika zīmogs] [dati no plista lejupielādēti]

Sudraba zvirbulis ietver arī failu pārbaudi, kas izraisa visu noturības mehānismu un skriptu noņemšanu, pārbaudot, vai diskā nav ~ / Library /._ nepakank. Ja fails atrodas, Sudraba zvirbulis noņem visus tā komponentus no galapunkta. Sūtījumi, par kuriem ziņots no Malwarebytes (d41d8cd98f00b204e9800998ecf8427e), norādīja, ka ._insu fails ir tukšs.

ja [-f ~ / Library /._ nepakank]

tad

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

Instalēšanas beigās Sudraba zvirbulis izpilda divas atklāšanas komandas, lai izveidotu datus čokurošanās HTTP POST pieprasījumam, norādot, ka instalācija ir notikusi. Viens no tiem izgūst sistēmas UUID ziņošanai, bet otrais atrod vietrādi URL, kas izmantots sākotnējā pakotnes faila lejupielādei.

Izpildot sqlite3 vaicājumu, ļaunprogrammatūra atrod sākotnējo URL, no kura lejupielādēts PKG, dodot kibernoziedzniekiem ideja par veiksmīgiem izplatīšanas kanāliem. Šādu darbību ar ļaunprātīgu reklāmprogrammatūru MacOS parasti redzam: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'atlasiet LSQuarantineDataURLString no LSQuarantineEvent, kur LSQuarantineDataURLString, piemēram, “[redactedQuard > Kā noņemt Silver Sparrow ļaunprogrammatūru no Mac

Apple ātri veica pasākumus, lai ignorētu izstrādātāja sertifikātus, kas ļāva instalēt ļaundabīgo programmatūru Silver Sparrow. Tālāk vairs nevajadzētu būt iespējamām instalācijām.

Apple klienti parasti tiek pasargāti no ļaunprātīgas programmatūras, jo visa programmatūra, kas lejupielādēta ārpus Mac App Store, ir jāapstiprina notariāli. Šajā gadījumā šķiet, ka ļaunprātīgas programmatūras autori varēja iegūt sertifikātu, kas tika izmantots paketes parakstīšanai.

Bez šī sertifikāta ļaunprātīgā programmatūra vairs nevar inficēt vairāk datoru.

Vēl viens veids, kā noteikt sudraba zvirbuļu, ir meklēt indikatorus, lai apstiprinātu, vai jums ir darīšana ar sudraba zvirbuļa infekciju vai kaut ko citu:

- meklējiet procesu, kas, šķiet, tiek izpildīts PlistBuddy kopā ar komandrindu, kas satur: LaunchAgents un RunAtLoad un true. Šis analītiskais līdzeklis palīdz atrast vairākas MacOS ļaunprātīgas programmatūras saimes, kas nosaka LaunchAgent noturību.

- Meklējiet procesu, kas, šķiet, tiek veikts sqlite3 kopā ar komandrindu, kas satur: LSQuarantine. Šis analītiskais līdzeklis palīdz atrast vairākas MacOS ļaunprātīgas programmatūras saimes, kas manipulē ar lejupielādēto failu metadatiem vai meklē tos.

- Meklējiet procesu, kas, šķiet, ir čokurošanās izpildīts kopā ar komandrindu, kas satur: s3.amazonaws.com. Šī analītiskā palīdz atrast vairākas MacOS ļaunprātīgas programmatūras saimes, kuras izplatīšanai izmanto S3 segmentus.

Šo failu klātbūtne arī norāda, ka jūsu ierīce ir apdraudēta vai nu ar Silver Sparrow ļaunprogrammatūras 1. vai 2. versiju. :

- ~ / Library /._ nepakank (tukšs fails, ko izmanto, lai ļaunprātīgu programmatūru izdzēstu)

- /tmp/agent.sh (čaulas skripts izpildīts instalācijas atzvanīšanai)

- /tmp/version.json (fails lejupielādēts no S3, lai noteiktu izpildes plūsmu)

- /tmp/version.plist (version.json pārveidots par īpašumu sarakstu)

Par ļaunprātīgas programmatūras 1. versiju:

- faila nosaukums: updater.pkg (v1 instalēšanas pakotne) vai atjauninātājs (blakus esošs Mach-O Intel binārs v1 pakotnē)

- MD5: 30c9bc7d40454e501c358f77449071aa vai c668003c9c5b1689ba47a431512b03cc sl/s3.amazona [.] com (v1 versijas S3 spainis version.json)

- ~ / Library / Application Support / agent_updater / agent.sh (v1 skripts, kas tiek izpildīts katru stundu)

- / tmp / agent (fails ar galīgo v1 lietderīgo slodzi, ja tas tiek izplatīts)

- ~ / Library / Launchagents / agent.plist (v1 noturības mehānisms)

- ~ / Library / Launchagents / init_agent.plist (v1 noturības mehānisms)

- izstrādātāja ID Saotia Seay (5834W6MYX3) - Apple atsaukts v1 blakus esošā binārā paraksts

2. ļaunprātīgas programmatūras versijai:

- Faila nosaukums: update.pkg (v2 instalēšanas pakotne) vai tasker.app/Contents/MacOS/tasker (blakus esošais Mach-O Intel un amp1 M1 binārs v2 versijā)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 vai b370191228fa

- s3.amazonaws [.] com (S3 spaiņa turēšanas versija.json v2 versijai)

- ~ / Library / Application Support / verx_updater / verx.sh (v2 skripts, kas tiek izpildīts katru stundu)

- / tmp / verx (fails, kas satur galīgo v2 lietderīgo slodzi, ja tas tiek izplatīts)

- ~ / Library / Launchagents / verx.plist (v2 noturības mehānisms)

- ~ / Library / Launchagents / init_verx.plist (v2 noturības mehānisms)

- Izstrādātāja ID Julie Willey (MSZ3ZH74RK) - v2 blakus esošā binārā paraksta atsaukšana no Apple

Lai izdzēstu ļaundabīgo programmatūru Silver Sparrow, varat rīkoties šādi:

1. Skenēšana, izmantojot pretvīrusu programmatūru.Vislabākā aizsardzība pret ļaunprātīgu programmatūru datorā vienmēr būs uzticama pretvīrusu programmatūra, piemēram, Outbyte AVarmor. Iemesls ir vienkāršs, pretvīrusu programmatūra skenē visu jūsu datoru, atrod un noņem visas aizdomīgās programmas neatkarīgi no tā, cik labi tās ir paslēptas. Manuāla ļaunprātīgas programmatūras noņemšana varētu darboties, taču vienmēr pastāv iespēja, ka kaut ko varat palaist garām. Laba pretvīrusu programmatūra to nedara.

2. Dzēst Silver Sparrow programmas, failus un mapes.

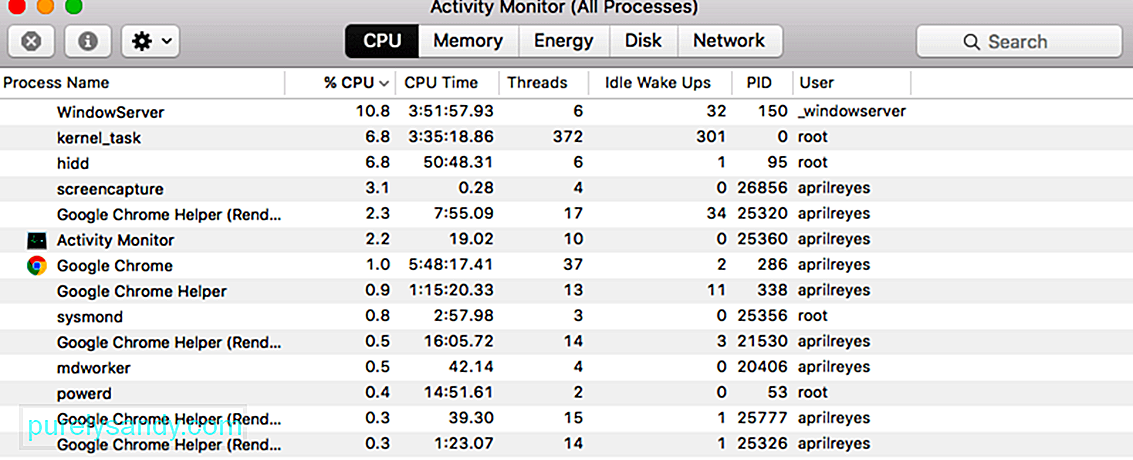

Lai Mac datorā izdzēstu Silver Sparrow ļaunprātīgo programmatūru, vispirms dodieties uz Activity Monitor un iznīciniet visus aizdomīgos procesus. Pretējā gadījumā jūs saņemsit kļūdas ziņojumus, mēģinot to izdzēst. Lai nokļūtu Activity Monitor, rīkojieties šādi:

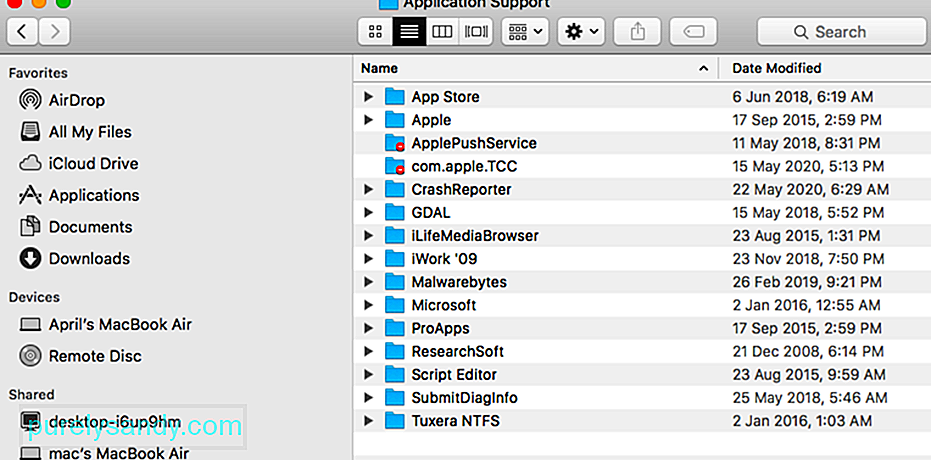

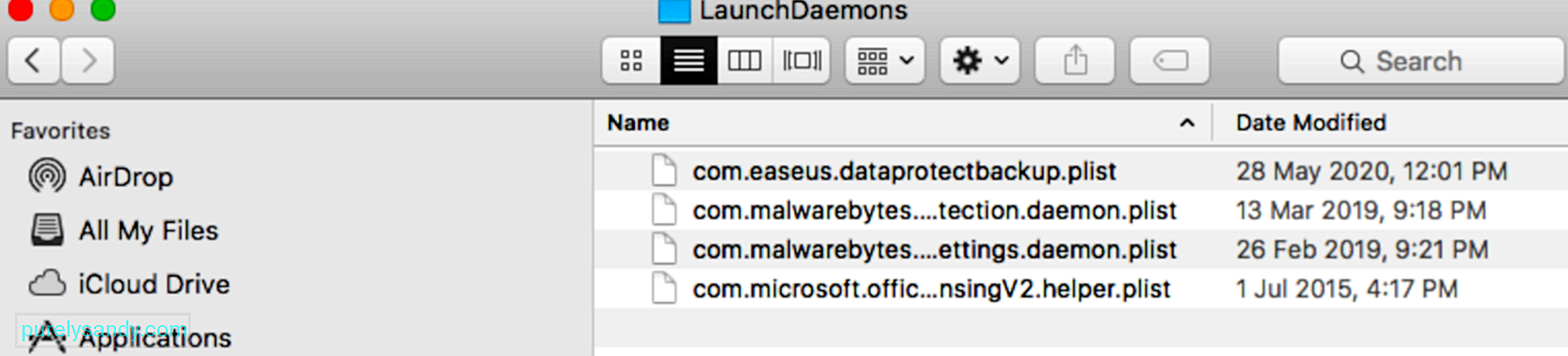

Pēc tam, kad esat izdzēsis visas aizdomīgās programmas, jums būs jāizdzēš arī ar ļaunprātīgo programmatūru saistītie faili. failus un mapes. Veicamās darbības ir šādas:

Pēc ļaunprogrammatūras manuālas dzēšanas no datora cietajiem diskiem jums būs jāinstalē arī visi populārāko rezultātu pārlūka paplašinājumi. Pārejiet uz Iestatījumi & gt; Izmantojamā pārlūkprogrammas paplašinājumi un noņemiet visus nepazīstamos paplašinājumus. Varat arī atjaunot pārlūkprogrammas noklusējumu, jo tas arī noņems visus paplašinājumus.

KopsavilkumsSudraba zvirbuļa ļaunprogrammatūra joprojām ir noslēpumaina, jo tā pat pēc ilga laika netiek lejupielādēta papildu lietderīgā slodze. Tas nozīmē, ka mums nav ne mazākās nojausmas, kā rīkoties ar ļaunprogrammatūru, liekot Mac lietotājiem un drošības ekspertiem neizpratni par to, ko tā ir domāta. Neskatoties uz ļaunprātīgu darbību trūkumu, pati ļaunprogrammatūras klātbūtne apdraud inficētās ierīces. Tādējādi tas nekavējoties jānoņem un jādzēš visas tā pēdas.

YouTube video: Viss, kas jums jāzina, kad Mac ir inficēts ar jaunu sudraba zvirbuļu ļaunprātīgu programmatūru

08, 2025